20 августа 2014

Беседка №29: об антихакерах Google, a.k.a Project Zero

Илья Субботин

И снова возвращаемся к теме сетевой безопасности. На очереди — проект Google по противодействию взлому ПО и слежке за пользователями.

В 2007 году, когда 17-летний Джордж Хотц стал первым в мире хакером, взломавшим привязку iPhone к AT&T, компании официально проигнорировали его действия, параллельно пытаясь устранить вскрытые Хотцом уязвимости. Когда тот же хакер взломал Playstation 3, Sony подала на него в суд и успокоилась лишь после его обещания никогда не взламывать больше продукты компании.

В том же году, когда Hotz обошел защитные барьеры ОС Chrome, Google, напротив, заплатила юному дарованию $150 000 в качестве благодарности за помощь в обнаружении и устранении уязвимостей. Два месяца спустя Крис Эванс, специалист по защите информации из Google, связался с Хотцом по электронной почте и предложил ему присоединиться к команде высококлассных хакеров, на постоянной основе работающих над обнаружением уязвимостей защиты в популярных в Интернете программных продуктах.

На сегодняшний день Google готовы публично заявить о существовании команды топовых специалистов внутри компании, также известных как Project Zero, единственной миссией которых является обнаружение и устранение самых коварных «дыр» в защите ПО по всему миру. Эти скрытые, но уязвимые для атак «баги», известные в индустрии компьютерной безопасности как «уязвимость нулевого дня» [вид уязвимости, атака на которую производится непосредственно сразу после обнаружения, до того, как выпущен патч, устраняющий её, прим. Elir], используются мошенниками, спонсируемыми другими государствами хакерами и разведывательными управлениями в своих операциях по слежению. Давая своим исследователям задание вывести их на чистую воду в Google надеятся, что такие ошибки будут устранены. Хакеры в Project Zero не будут искать «баги» лишь в продуктах Google. Им будет дана свобода атаки на любое ПО с потенциальными «нулевыми» уязвимостями с целью найти их и продемонстрировать с их помощью необходимость лучшей защиты пользователей Google со стороны других компаний.

Эванс, исследователь с английскими корнями, недавно возглавлявший службу безопасности Google Chrome и теперь ставший во главе Project Zero (в его визитке в качестве должности указан «Troublemaker (смутьян, бедокур)), так поясняет цель проекта: «Люди заслуживают пользоваться Интернетом, не боясь того, что посещение сайта может похитить их частную информацию. Мы попытаемся сконцентрировать наши усилия на выявлении уязвимостей такого уровня и их устранении». Project Zero уже набрал в свои ряды нескольких основоположников хакерской «команды мечты» из кадров Google:

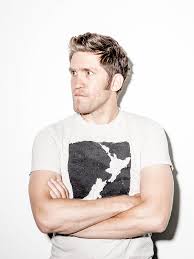

- Уроженец Новой Зеландии Бэн Хоукс, которому приписывается обнаружение дюжины «багов» в таких приложениях, как Adobe Flash и Microsoft Office только за один 2013 год.

- Тэвис Орманди, английский исследователь безопасности с репутацией одного из самых успешных охотников за «багами» в индустрии, сосредоточившегося на демонстрации при помощи «нулевых» уязвимостей возможного нарушения безопасности при использовании антивирусов.

- Американское юное дарование Джордж Хотц, взломавший Chrome OS и победивший в марте в хакерском соревновании Pwnium, также станет интерном команды.

- Швейцарец Брит Иан Бир за последний месяцы создал атмосферу таинственности вокруг секретной службы безопасности Google, когда от имени Project Zero обнаружил шесть уязвимостей в iOS, OS X и Safari.

Слева направо: Эванс, Хоукс

Эванс утверждает, что набор в команду еще производится. В скором времени в его распоряжении будут более десяти штатных исследователей. Большинство из них будут базироваться в офисе в штабе компании в Mountain View, используя различные инструменты по поиску уязвимостей: от банальной хакерской интуиции до автоматизированного ПО, способного постоянно атаковать целевое ПО случайными пакетами информации с целью выяснить, какие файлы могут потенциально вызвать опасные сбои.

Google против шпионов

А какую выгоду получает Google, выделяя значительные средства сотрудникам, ищущим ошибки в программном коде продуктов других компаний? Эванс настаивает на альтруизме, лежащем в основе Project Zero. Но эта инициатива, предлагающая соблазнительный уровень свободы для работы с комплексными проблемами безопасности с небольшими ограничениями, может стать своего рода инструментом кадрового отбора лучших из лучших в ряды Google, откуда они могут в дальнейшем перейти в другие проекты. И как в случае с другими проектами Google, компания также приводит аргумент о том, что хорошо для Интернета, хорошо и для Google: счастливые и спокойные за свою безопасность пользователи переходят по большему количеству рекламных объявлений. «Если мы увеличим уверенность пользователя в Интернете в целом, то это косвенным и сложным для прямого исследования образом поможет и Google», — считает Эванс.

Такая позиция совпадает с общим трендом в компании, меры Google по предотвращению слежения усилились после утечек от Эдварда Сноудена. Когда появилась информация о слежке АНБ за информацией пользователей Google по мере её перемещения между центрами хранения данных, в компании в срочном порядке занялись шифрованием каналов передачи данных. Совсем недавно стало известно о работе над плагином для Chrome, который способен шифровать электронную почту пользователя и была запущена кампания, в рамках которой перечислялись провайдеры электронных почтовых ящиков, по умолчанию предоставляющих и не предоставляющих шифрование при получении сообщений от пользователей Gmail.

Как бы то ни было, когда уязвимость «нулевого дня» даёт лицам, занимающимся слежкой, возможность контролировать компьютеры целевых пользователей, то никакое шифрование не поможет это предотвратить. Клиенты спецслужб платят частным брокерам «нулевых» уязвимостей сотни тысяч долларов за определенные эксплоиты, руководствуясь именно такой идеей о незаметном вторжении в частную жизнь. А Белый Дом, хоть он и счел необходимым реформирование АНБ, разрешил использование таких уязвимостей в целях слежения.

О том, что делает Project Zero следующим логическим шагом Google в своей борьбе против слежки, говорит Крис Соган, технический специалист по безопасности ACLU (American Civil Liberties Union, Американский союз гражданских свобод), который пристально следил за проблемой уязвимостей «нулевого дня». Он приводит ставший знаменитым пост специалиста по безопасности в Google, посвященный практике слежки АНБ. «Команду Google разозлил факт слежения, » — говорит Крис, «и они пытаются что-то с этим сделать».

Как и другие компании, Google долгое время платили за «отлов багов» — вознаграждения дружественным хакерам, которые сообщали компании о «дырках» в коде. Но охоты за уязвимостями в собственном ПО было недостаточно. Безопасность продуктов Google, таких как браузер Chrome зачастую зависит от стороннего кода, например, в Adobe Flash или компонентах ОС, на которой работает ПК — Windows, Mac или Linux. Например, Эванс оставил и разместил в Twitter список всех восемнадцати багов в Adobe Flash, которые были найдены хакерами за прошедшие четыре года. Их целями были сирийские граждане, активисты по борьбе за права человека, а также космическая и военная индустрия.

Столкновение с «багами»

По словам бывшего специалиста по безопасности Google Моргана Марки-Буара, идея, лежащая в основе Project Zero, была озвучена во время его поздней встречи с Эвансом в баре в Нидердорфе, пригороде Цюриха в 2010 году. Около 4 утра разговор зашел о проблеме ПО, находящегося вне контроля Google и «баги» в котором угрожают пользователям сервисов Google. «В этом заключается главная причина беспокойства людей, пишущих безопасный продукт, который будет зависеть от стороннего кода», — говорит Марки-Буар. «Мотивированные хакеры бьют по слабому месту. Хорошо и правильно ездить на мотоцикле в шлеме, но он не защитит, если на вас надето кимоно». Отсюда амбиции Project Zero по применению «мозгов» Google по исследованию продуктов сторонних компаний. Когда охотники на хакеров из команды проекта находят уязвимость, по их словам, они уведомляют компанию, ответственную за продукт и дают им от 60 до 90 дней на выпуск патча, прежде чем публично заявить о уязвимости в блоге проекта. В случае, когда «баг» активно используется хакерами, представители Google говорят о более быстрых действиях, принуждающих создателей подверженного атаке ПО исправить проблему или найти способ обойти «баг» в срок до семи дней. «Неприемлемо подвергать людей риску, затягивая с устранением или не до конца устраняя «баг»», — считает Эванс.

Устранит ли на самом деле Project Zero «баги» в таком большом наборе программ остается открытым вопросом. Но для того, чтобы серьезно повлиять на ситуацию, как считает Бен Хоукс, группе не нужно искать и устранять все «нулевые» баги. Вместо этого, необходимо устранять «баги» до того, как они всплывут в новом коде. И Project Zero будет стратегически выбирать цели, чтобы максимизировать так называемые «столкновения с багами», случаи, в которых обнаруженный баг аналогичен тайно используемому шпионом. Фактически, современные хакерские эксплоиты соединяют между собой серию подверженных атаке уязвимостей для уничтожения защитных механизмов компьютера. «Убив» одного «бага» вы нарушите работу всего эксплоита. Это означает, что Project Zero сможет уничтожить целые наборы эксплоитов посредством поиска и применения патча к уязвимостям малых частей ОС, по аналогии с «песочницей», которая служит для ограничения доступа приложения к остальному компьютеру. «При выявлении определенных атак, мы полагаем, что можем устранить «баг» быстрее, чем он будет использован», — рассказывает Хоукс. «Если направить исследование в эти ограниченные области, то это увеличит шанс столкнуться с «багом»». Более того, другими словами, каждый обнаруженный баг лишит «атакующих» инструмента для вторжения. Хоукс уверен: «Мы наступим на пятки некоторым товарищам».

Конкретный пример: когда Джордж Хотц раскрыл эксплоит в Chrome OS в рамках хакатона Google, другие участники другого соревнования также использовали этот эксплоит. Эванс рассказывает, что узнал о двух других частных исследованиях, независимо друг от друга нашли одну и ту же уязвимость — четырехстороннее «столкновение с багами». Подобные случаи дают надежду на грядущее уменьшение неизвестных ранее уязвимостей «нулевого дня» и на то, что команды наподобие Project Zero смогут лишить «шпионов» необходимых для вторжения «багов». Эванс: «Мы на самом деле хотим повлиять на эту проблему. Сейчас самое время делать ставку на то, чтобы положить конец «нулевым» эксплоитам.»

Elir: всё это конечно хорошо, но, если посмотреть с точки зрения автора ПО, такая позиция Project Zero может быть воспринята несколько враждебно. Плюс ко всему, никто не отменял принцип «большие возможности приносят большую ответственность».

Заголовок «пчёлы против мёда» отлично бы подошёл данной статье.

Никогда не поверю, что эта команда хакеров нужна компании, просто помешанной на слежке за пользователями и сборе информации о них, лишь для отлова и закрытия багов в чужих программах.

А что не так? Гугл не хочет, чтобы дыры в каком-либо ПО использовали для слежки за пользователями. Они хотят сохранить эту возможность только за собой.

>Они хотят сохранить эту возможность только за собой.

Не думаю что из-за такого ребячества они стали настолько заморачиваться. Скорее всего они, перед тем как сообщить, сами воспользуются частью уязвимостей. А если поймают за руку, то съедут, рассказав про тестирование найденной дыры.

Зачем? У них масса легальных возможностей следить за пользователями. В чем смысл в нелегальных? Ну, кроме слива в АНБ и т.п.?

>У них масса легальных возможностей следить за пользователями.

Полно, да на десктопах их возможности довольно ограниченны. А так по сути легальный взлом кого угодно.

Microsoft платит за найденные дыры в Windows, а ребята из Google поступили хитрее. Следующим шагом будет создание «противохакерского» подразделения. И тогда весь мир с удовольствием будет наблюдать, как виртуальные «кибернетические полицейские» бодаются с не менее виртуальными «кибернетическими разбойниками». Раз в месяц преступников будут ловить и публично виртуально «расстреливать», что охладит пыл у настоящих. Это и охота и зверей убивать не надо!

© Дядя Федор.

Для россиян неактуально. У нас на гос уровне обязывают всех провайдеров устанавливать СОРМы. Так что все эти дырки по боку. Разве что от левых людей защититься.

Ещё как актуально. СОРМ — по сути представляет собой атаку «человек-посередине» (MITM — man in the middle). После откровений Сноудена пошло целое движение за использование защищённых средств в связи, в частности зашифрованного протокола HTTPS в интернете.