14 июля 2018

Дешевые смартфоны, которые могут дорого обойтись

Константин Иванов

По материалам upstreamsystems.com

Проникновение смартфонов и мобильного интернета быстро растет на развивающихся рынках, давая покупателям все больше доступа к информации. И, похоже, во многих странах растут масштабы серьезной проблемы: бюджетные Android смартфоны продаются с предустановленным вредоносным ПО, цель которого – рекламный фрод. В итоге для ничего не подозревающих пользователей это оборачивается следующим:

- Систематический сбор и передача информации на серверы третьей стороны;

- Трата имеющегося у них трафика;

- Рекламный фрод, который выливается в мошеннические транзакции и тратит предоплаченный трафик.

Давайте разберемся во всем с начала

Биллинг оператора, способ оплаты, позволяющий пользователям мобильных устройств пользоваться сервисами, пополняя баланс, это для развивающихся рынков единственный способ оплатить эти сервисы. Теперь для покупателей на развивающихся рынках стало как никогда просто провести оплату онлайн всего в один клик, благодаря продвинутой технологии, которую используют мобильные операторы. Не нужно заполнять длинные формы с персональными данными.

В целом, онлайн-фрод связан с введением в заблуждение и провоцированием кликов, а мошенники, используя способы оплаты, которые предлагает онлайн-реклама для повышения продаж, применяют софт для создания фальшивых страниц и провоцирования кликов. Это сказывается на рекламодателях, поскольку снижает реальную цену рекламы. На развивающихся рынках это отражается также и на конечных потребителях, поскольку клики на недобросовестную рекламу ведут к нежеланным покупкам и, следовательно, сказываются на расходе трафика, вплоть до полного исчерпания предоплаченного лимита.

У развивающихся рынков есть ряд отличий, которые многое могут прояснить:

Большинство людей не обслуживаются банками и являются владельцами предоплатных тарифов, они используют свой мобильный счет для оплаты сервисов.

Цена трафика относительно выше, чем на развитых рынках. К примеру, в Африке 1 ГБ для владельцев предоплатных тарифов эквивалентна 16 часам работы по минимальной ставке.

Детали расследования

С ноября 2017 года платформа Secure-D от Upstream, которая защищает операторов и их пользователей от мошеннических транзакций, обнаружила большое количество заблокированных попыток проведения платежей в Бразилии, исходящих от Android-смартфонов, которые продавались под брендом Multilaser. Практически в то же самое время похожее было замечено в Мьянме у Android-смартфонов под брендом Smart.

Поскольку для мошеннических попыток типично скорее то, что они происходят с определенного IP-адреса, этот случай был необычен тем, что фрод концентрировался в двух разных странах на определенных устройствах.

В данный период 45% всех попыток мошеннических транзакций для премиального сервиса (игровой онлайн-портал) в Бразилии совершались на устройствах Multilaser (при том, что доля Multilaser на рынке не так велика). И 99% всех запросов транзакций с устройств Multilaser в Бразилии были блокированы как мошеннические алгоритмом распознавания фрода Secure-D.

В то же время, в Мьянме 8% всех попыток мошеннических транзакций для того же премиум-сервиса исходили от устройств Smart (определенно самый высокий процент для одного бренда). И 98.5% запросов транзакций от устройств бренда Smart в Мьянме были распознаны как мошеннические.

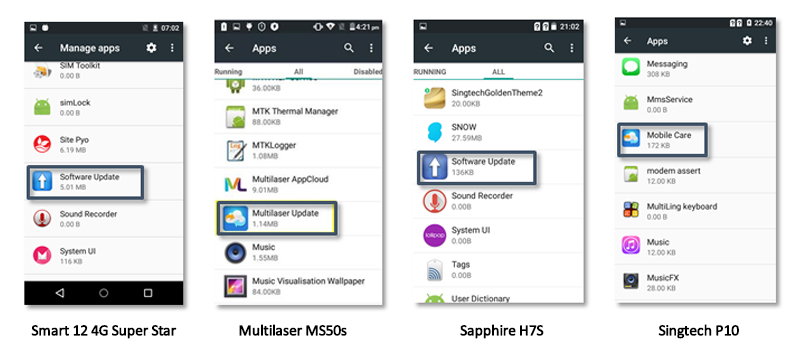

Обратило на себя внимание то, что запросы транзакций в Бразилии и Мьянме посылало одно и то же приложение под названием com.rock.gota. Приложение com.rock.gota нельзя найти в Google Play, а на своих смартфонах пользователи обычно видят его как Software Update или Mobile Care.

Анализ поведения com.rock.gota

Команда аналитиков Upstream приобрела определенное количество устройств с высоким количеством попыток мошеннических транзакций в офлайн-магазинах как в Бразилии, так и в Мьянме. Во всех таких устройствах было предустановлено приложение com.rock.gota, оно идентифицировалось, как только устройства включались в первый раз.

Вначале изучили смартфон Multilaser MS50S, поместив его в «лабораторные» условия, в которых весь трафик записывался.

С первого включения смартфон много раз передавал данные на и с сервера, имеющего URL https://api.rock.fotapro.com/, это небезопасный сервер, находящийся в Сингапуре у оператора Gmobi.

Gmobi, по информации на их сайте, это «рекламная платформа, позволяющая монетизировать контент и привлекать пользователей по всему миру», которая достигла «150 млн установок более чем в 120 странах», со штаб-квартирой в Шанхае (www.generalmobi.com), заявляющая о том, что ее услугами пользуются в Китае, на Тайване, в Юго-Восточной Азии, США, Индии, России.

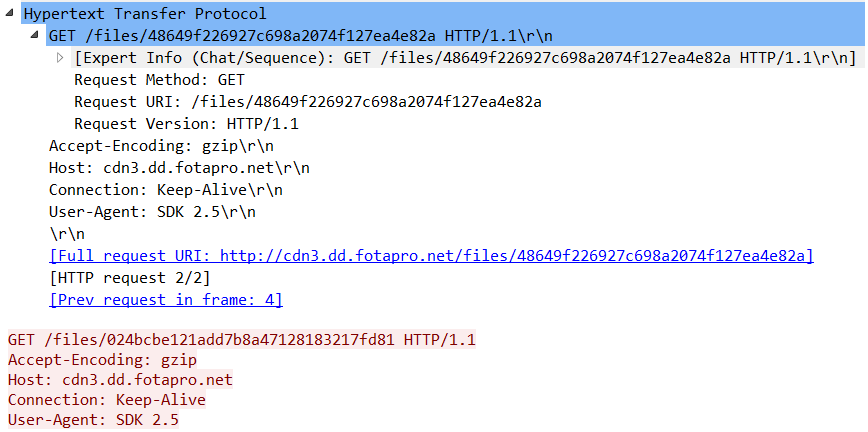

Продолжая наблюдать за устройством Multilaser, не принимая пользовательское соглашение com.rock.gota и не взаимодействуя с приложением, специалисты проанализировали сетевые пути для идентификации многочисленных запросов на скачивание рекламных материалов (баннеров) в фоне незаметно для пользователя. Один такой случай запрашивал и скачивал контент с URL https://cdn3.dd.fotapro.net/files/48649f226927c698a2074f127ea4e82a (на время написания статьи все еще активен).

А он ведет на промо-кампанию Uber, причем неизвестно, официальная ли это кампания, одобренная Uber, или нет.

Предустановленное приложение com.rock.gota было идентифицировано Secure-D как совершающее попытки мошенническим образом покупать сервисы от имени пользователей. Ранее оно было описано создателем антивирусов компанией Dr. Web и другими источниками как собирающее информацию с устройства, включая email, местонахождение по GPS (с точным указанием улицы, номера дома, города, страны), уникальные идентификаторы устройства, сведения, которые могут позволить максимально точно идентифицировать владельца устройства.

Важно заметить, что приложение не может быть удалено пользователем без получения рут-прав, что может лишить их гарантии на устройство.

Аналогичные проблемы были обнаружены аналитиками Secure-D в последовавшем далее изучении поведения моделей Singtech P10, Smart 12 4G Super Star и Sapphire H7S, купленных в Мьянме.

Помимо того, что Gmobi является рекламной платформой, она обеспечивает производителей мобильных устройств технологией FOTA (Firmware-Over-The-Air), альтернативной официальному предложению Google, позволяющей обновлять аппаратную часть устройства по воздуху. Google требует от производителя прохождения сертификации, прежде чем позволить им воспользоваться официальным способом обновления «железа».

Похоже, ряд производителей выбрали решение от Gmobi. Это само по себе не означает, что они предустановили программу, чтобы совершать мошеннические действия в адрес своих покупателей. Но это доказывает, что производители должны лучше контролировать предустановленные на их устройствах программы.

Последствия для пользователей

Судя по всему, пользователи во многих странах пострадали от предустановленного приложения com.rock.gota, что повлекло за собой:

- Систематический сбор и передачу их персональных данных на серверы третьей стороны;

- Исчерпание их трафика, что является огромной проблемой на развивающихся рынках, где стоимость трафика очень высока. Так, в Бразилии, к примеру, 1 ГБ на предоплатном тарифе стоит так же, как 6 часов работы по минимальной ставке;

- Мошеннические транзакции с использованием предоплаченного трафика – единственного способа платы за сервисы на развивающихся рынках, где большинство людей не обслуживаются банками. Так, в Африке не имеют никакой связи с финансовыми институтами 94% населения.

Какие рынки были затронуты?

Согласно изысканиям специалистов Secure-D, конкретно от описываемого вредоносного ПО пострадали люди на восьми развивающихся рынках. Больше всего в последние два месяца – в Бразилии, Мьянме и Малайзии.

В Бразилии Secure-D распознал более 2 млн мошеннических транзакций, исходящих с устройств Multilaser всего за месяц (ноябрь 2017), связанных с многочисленными сервисами. Эти попытки составляют 41% от общего числа в 247,484 уникальных телефонных номеров, с которых пытались мошенническим образом оплатить один из сервисов.

В то же время, в Мьянме Secure-D зафиксировал более 114,000 мошеннических транзакций, исходящих с устройств Smart. Они составляют 21% от общего числа в 110,306 уникальных телефонных номеров, с которых пытались оплатить сервисы мошенническим путем.

Заключение

Поскольку вредоносное ПО было предустановлено, покупатели не могли защититься от приложения com.rock.gota. Его деинсталляция требует рут-доступа к Android, а это сложно для обычного пользователя. Это решение непрактично, и очень немногие могут его применить, что говорить о среднестатистическом жителе Бразилии или Мьянмы.

Secure-D использует машинное обучение в сочетании с технологическими процессами обработки платежей, чтобы защитить мобильных операторов и их пользователей от мошеннических транзакций и кражи трафика, вызванных всеми типами вредоносного ПО и другими угрозами. Платформа обрабатывает более 100 млн транзакций в месяц, она обнаружила и заблокировала свыше 42 000 вредоносных приложений, распознала более 2.7 млн смартфонов, подвергшихся их влиянию.

Upstream работала совместно с The Wall Street Journal, чтобы донести эту историю до пользователей. Больше можно узнать здесь.

Ну зато дешевле, чем Самсунг.

Поискал на наших форумах. Com.rock.gota был предустановлен на микромаксе каком-то в России. Человек ещё в 15 году жаловался.

Ага. Micromax aq5001. Штатными средствами отключить невозможно было

А мы тут причем

«позволяющей обновлять аппаратную часть устройства по воздуху»

Да ладно. ))

>>позволяющей обновлять аппаратную часть устройства по воздуху.

Если я скачаю Gmobi, то когда мне обновят Kirin 950 до 970?

Готов пожертвовать частью трафика, так уж и быть. Если еще накинут 64 гб встроенной памяти, то готов предоставить безлимитного вай-фай трафика гигов на 100-200.

Серьезно, это не имеющая аналогов уникальная фича для мобильного рынка. И она определенно стоит таких затрат.

И похоже, автор в комменты ни разу не заходил. Иначе давно бы исправил ошибку.

Так 6 или 16 часов бедолаге работать?

В Африке 16, в Бразилии 6