21 июля 2020

Насколько производителям важна безопасность пользователей?

Алексей Подболотов

На прошлой неделе мыобсудили несколько громких примеров того, как технологические компании загоняют своих клиентов в «цифровые клетки», распоряжаясь тем, что, казалось бы, является собственностью пользователей. Например, смартфон целенаправленно снижает свою производительность из-за деградирующего аккумулятора, а игровая приставка отказывается работать без принятия нового пользовательского соглашения. Все это были очень явные и громкие случаи, когда компании целенаправленно ухудшали или ограничивали опыт взаимодействия с устройством. Но были и более серьезные случаи: когда заложенная нарочно ошибка могла не просто мешать пользоваться гаджетом, но и напрямую повлиять на безопасность покупателя и/или его данных. При этом нет ничего хуже, чем пользоваться уязвимым сервисом или устройством, и не знать об этом, но в этом и есть вся суть бэкдоров, или программных «лазеек». О них мы сегодня и поговорим. Вполне возможно, что после прочтения этой статьи ваш внутренний параноик, мирно спавший внутри, пробудится и начнет видеть заговор во всем. И не говорите потом, что я не предупреждал.

Смартфоны Coolpad

Вообще, истерия про «дешевые китайские телефоны, которые следят за владельцами в пользу китайских спецслужб» существует уже много лет. Примерно столько же, сколько и существуют непосредственно сами китайские телефоны. Причем, началось это даже не со смартфонов на Android и массовой популярности Aliexpress, а гораздо раньше – с многочисленных «реплик» телефонов крупных брендов на отечественных базарах. Уже тогда в разумах отдельных людей появился червячок сомнения: «а почему они стоят так дешево, ведь электроника внутри плюс-минус такая же, сборка происходит в том же Китае, а масштабы подделок явно меньше производств крупных производителей?». Большинство из этих людей удовлетворялись объяснением, в котором «пиратам» не надо переплачивать за бренд, на котором они паразитируют; а также за штат грамотных инженеров, которые все это проектируют и разрабатывают встроенное ПО.

Однако, были и те уникумы, которые утверждали, что все это – хитрые «многоходовочки» китайских властей, чтобы шпионить за населением планеты. И если тогда такие высказывания ограничивались очень узким кругом маргиналов, то уже в наши годы масштаб подобных мыслей стал буквально всемирным. И вот уже целые правительства стран начинают обвинять крупнейшие китайские компании в мнимой слежке с помощью продаваемых потребительских и корпоративных устройств. ZTE и Huawei – яркие тому примеры, причем в обоих случаях у обвинения так и не нашлось весомых доказательств своих утверждений.

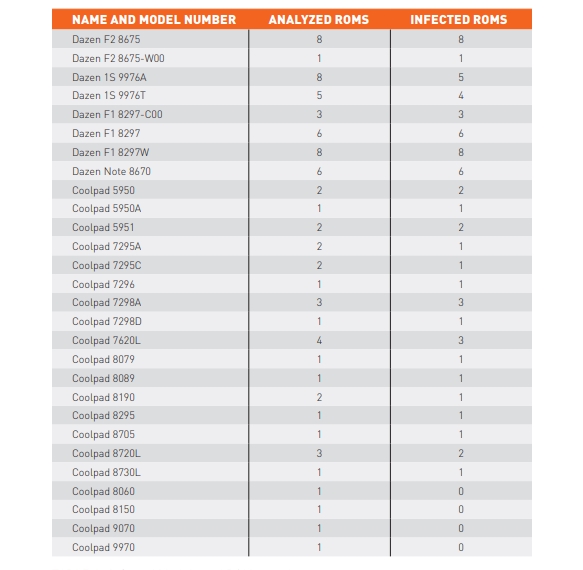

А вот, кто доказанно попался с использованием хитрых программных лазеек в своих устройствах, так это другой производитель из Китая – Coolpad. Правда, в данном случае речь не идет о слежке за пользователями в пользу китайского правительства, да и вообще не совсем о слежке. Согласно отчету компании Palo Alto Networks, около 10 миллионов проданных компанией в 2014 году смартфонов могли быть подвержены риску быть взломанными хакерами. Все дело в уязвимости, которую назвали CoolReaper: изначально это был так называемый «бэкдор», который компания заложила в ПО для себя. По всей видимости, он предназначался для установки рекламного ПО, которое благодаря бэкдору могло быть отправлено на устройства «по воздуху» и установлено в системный раздел. Таким образом, пользователь получал рекламу и проплаченные предустановленные приложения, которые мог удалить только при получении рут-доступа к устройству. Но бэкдор не оставался бы бэкдором, если бы производитель тщательно его не замаскировал. Поэтому даже те немногие пользователи, получившие права администратора, вряд ли бы смогли найти корни того, что нужно удалить.

Кто-то может сказать: «Ну надо же производителю хоть как-то зарабатывать на устройствах, которые он продает почти по себестоимости! Пущай рекламу продает, мне лишь бы смартфон был мощный и дешевый». Но самый цимес ситуации в двух моментах. Во-первых, возможности бэкдора были гораздо обширнее чем те, что необходимы для установки ПО. Он мог отправлять сообщения и делать звонки без ведома пользователя, отправлять историю звонков и сообщения на сервер компании, и даже удалять пользовательские данные, в том числе приложения. А во-вторых, в бэкдоре была обнаружена серьезная уязвимость, которая теоретически может позволить хакерам вмешаться в процесс установки системного ПО и даже влезть на сервера самой компании. То есть, вместо неудаляемых рекламных превьюшек и баннеров вы получите троянское ПО, которое будет выуживать из вашего устройства ценные данные, а вы даже не сможете ничего сделать ему. Мало того, установка этого ПО в системный раздел позволит хакерам встраивать классический «вымогательский» софт а-ля «мы заблокировали ваше устройство до тех пор, пока вы не заплатите нам 100 долларов».

Несмотря на то, что большинство подверженных атакам устройств остались в Китае, некоторая их часть все же могла просочиться и в другие страны. В первую очередь, благодаря контрактам с сотовыми операторами – Coolpad до этого уже сотрудничал с американским MetroPCS и европейским Vodafone, поставляя для них брендированные смартфоны. Во вторую очередь, благодаря прямым онлайн-продажам на китайских маркетплейсах. По приблизительным оценкам, около миллиона устройств с данной уязвимостью попали в различные страны мира, большая часть – в страны юго-восточной Азии. На момент обнародования бэкдора у Coolpad были серьезные перспективы: шестое место по продажам в Китае, планы по выходу на глобальные рынки. Но то ли скандал с бэкдором помешал этим планам, то ли у компании просто не хватило ресурсов воплотить все громкие заявления, она так и осталась локальным игроком китайского рынка, и лишь брендированные смартфоны для операторов США создают небольшое присутствие на этом рынке.

IP-камеры Foscam

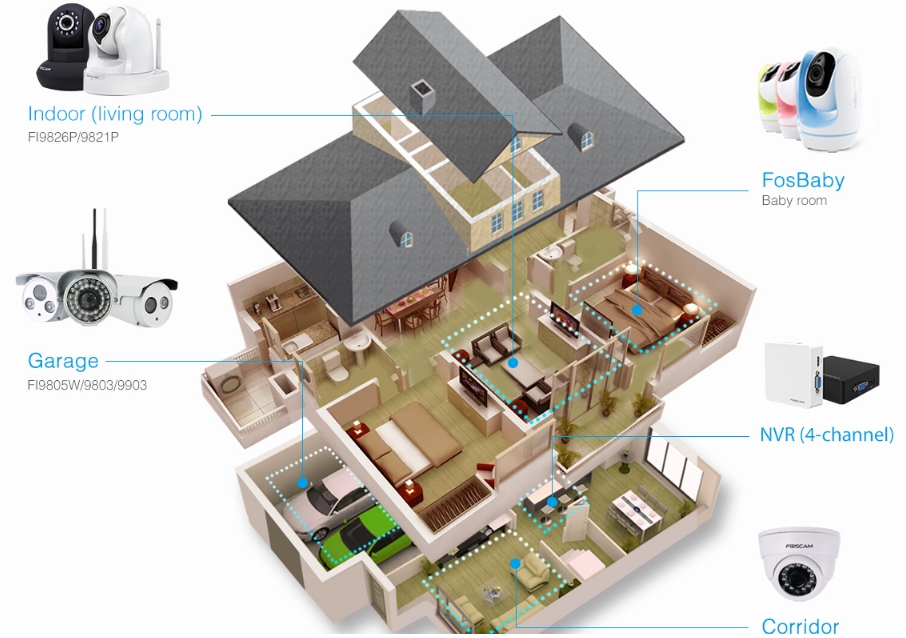

И еще один китайский производитель электроники стал героем скандала. Только теперь это производитель не смартфонов, а интернет-камер. Компания Foscam из Шеньчженя является одним из крупнейших OEM-производителей электроники для «умного дома», специализирующаяся на камерах, рекордерах, видеонянях и т.д. Модели ее производства продаются под множеством брендов, в основном, на рынках Северной Америки и Европы. Помимо самого бренда Foscam, в списке есть такие bvtyf как: Opticam, Nexxt, Netis, Qcam, Ivue, Thomson, и другие. По разным оценкам, в общей сложности устройства компании занимают до 7 процентов рынка интернет-камер в США.

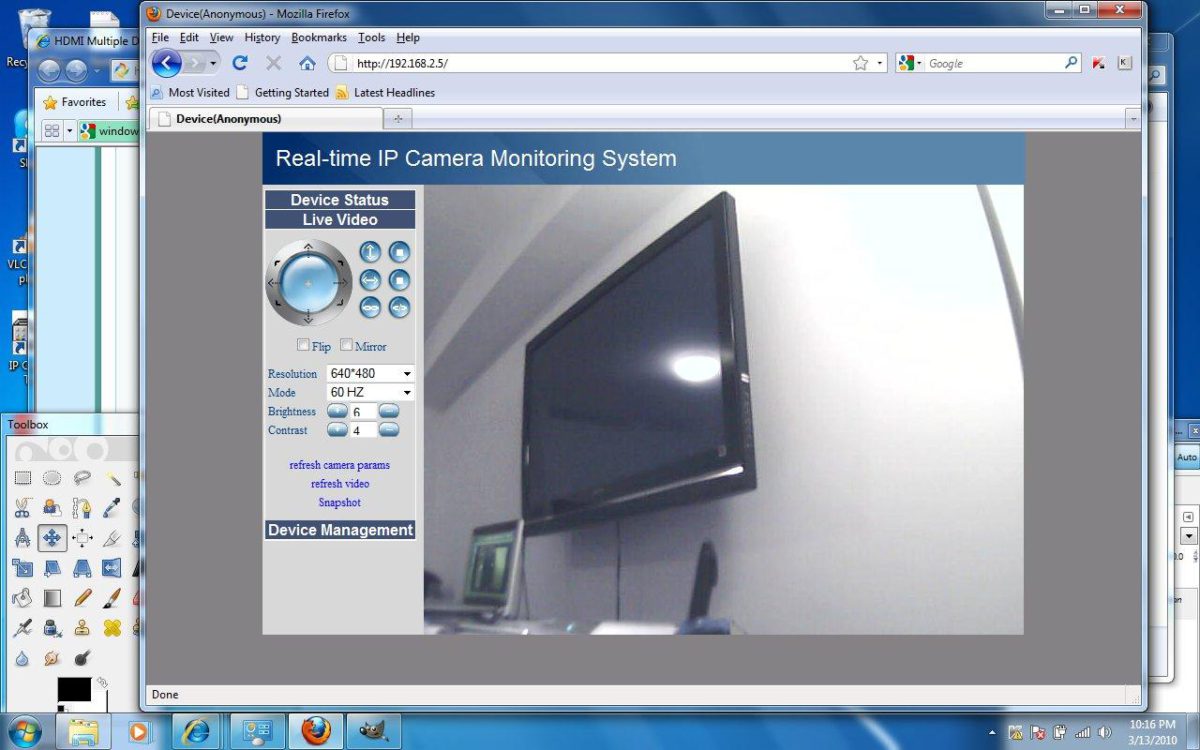

Согласно отчету компании F-Secure 2017 года, многие из произведенных компанией устройств имели серию критических уязвимостей, позволяющих взломщикам использовать камеры в недобросовестных целях. Например, камеры имели встроенный FTP-сервер для доступа к видеозаписям, и сервер не был запаролен даже стандартным паролем, не говоря уж о том, что пользователь не мог изменить данные для входа. Эти же устройства имели незадокументированный доступ к встроенному софту по протоколу Telnet: это позволяло злоумышленнику внести в список запускаемых после загрузки сервисов свои, и даже заставить устройство сделать принудительную перезагрузку для сохранения этих настроек. То есть, если взломщик будет преследовать цель создания сети распределенных ботнетов, то без проблем сделал бы это на любой камере этого производителя. Ровно так же, как и он смог «сливать» видеозаписи с камер на сторонние сервера.

В списке уязвимостей были и менее критичные пункты, которые тем не менее создавали общую картинку слабой и непродуманной безопасности этих устройств. Например, зашитые в устройство «сервисные» логин и пароль для веб-интерфейса камер, которые невозможно сбросить или удалить. В обычной ситуации они не представляют из себя ничего плохого. С помощью них пользователь сможет получить доступ к камере, даже если забудет/утеряет свои данные, да и ему не придется оставлять их техперсоналу в случае ремонта и обслуживания. Сервисная «учетка» сделана так, чтобы доступа к персональным данным у нее все равно не было. Однако, если камера просто кишит уязвимостями, подобный легкодоступный вход в устройство поможет хакерам изменять настройки устройства и даже делать полный сброс без ведома пользователей.

И хотя в Foscam довольно быстро отреагировали на вышедший отчет, по заявлениям специалистов из F-Secure, обо всех уязвимостях было донесено производителю за несколько месяцев до публикации. Позже часть уязвимостей была объяснена «необходимостью» и «нормальной практикой среди производителей», однако все же большая часть из них была исправлена через две недели в обновлении для всех затронутых устройств.

Роутеры TP-Link и D-Link

Допустим, злоумышленник имеет доступ к вашим интернет-камерам. Но это всего лишь один тип устройства в общей домашней сети, и с этим еще можно как-то бороться. Самое страшное может произойти, когда хакеры получат доступ ко всей вашей домашней инфраструктуре благодаря одному лишь устройству, через которое они все связаны с мировой сетью и между собой. Взломав роутер, посторонний человек сможет управлять вашим «умным» домом, «подслушивать» данные для входа на сайты и реквизиты банковских карт, следить за присутствием дома людей, и многое-многое другое.

Несколько моделей разных производителей роутеров так или иначе были подвержены критическим уязвимостям. Например, в 2013 году польский разработчик Михаль Сайдак обнаружил уязвимость в роутерах компании TP-Link. Ей были подвержены несколько моделей производителя, и в том числе – TL-WR743ND, который был очень популярен у провайдеров в качестве бесплатного роутера «по умолчанию» для пользователей. Суть уязвимости была в том, что взломщик мог получить доступ к некоторым системным директориям по FTP, и с помощью некоторых манипуляций с запросами заставить устройство запустить нужную ему программу. При этом, программа запустилась бы с привилегиями рут-пользователя, что позволит ей «творить» в системе практически все, что угодно. От повсеместного использования этого бэкдора, заложенного производителем для отладки устройств, роутеры пользователей спасло только то, что для всех этих манипуляций необходимо либо подключение к роутеру по кабелю, либо вход в «админку» роутера по Wi-Fi подключению с того же устройства, с которого и произойдет взлом. То есть, хакеру сначала нужно найти способ подключиться к защищенной беспроводной сети, а потом еще и открыть доступ в «админку». С другой стороны, у многих людей на этой странице стоит стандартный заводской пароль, поэтому и особых трудностей у взломщика этот шаг не вызовет.

Похожий бэкдор был найден и в роутерах D-Link в том же 2013 году. Исследователь по имени Крейг Хеффнер обнаружил, что на некоторых моделях этого производителя можно легко получить доступ к веб-админке, просто поменяв строку с юзер-агентом в HTTP-запросе. Подобную ситуацию можно сравнить с навороченной дверью, которую открывает очень технологичный ключ, и к ней почти невозможно найти отмычку. Однако, если дверь просто посильнее ударить ногой, то она открывается сама.

Уязвимость была найдена в нескольких моделях компании, в том числе и в DIR-615 – еще одна популярная бюджетная модель у провайдеров в разных странах. Как и в предыдущем случае, лазейка была заложена производителем специально: для случаев, которому софту требуется автоматическое изменение настроек роутера. Даже сама строка, которую нужно было ввести в поле юзер-агента, это косвенно подтверждала. Изначально она выглядит как xmlset_roodkcableoj28840ybtide, но если убрать цифры и прочитать её справа налево, то получится edit by joel backdoor. Благодаря этому бэкдору, хакеры, находящиеся в беспроводной сети роутера, могли менять системные настройки и, например, перенаправить весь проходящий трафик на свой сервер. Ну а после попробовать вытащить из него всю необходимую информацию.

К слову, взлому были подвержены не только роутеры этих компаний, но и других именитых брендов: Linksys, NetGear, Cisco. Но к чести всех этих компаний, подобные крупные уязвимости всегда закрываются в программных обновлениях. Что нельзя сказать про модели от производителей третьего эшелона – в отличие от крупных компаний, там и не стремятся исправлять баги и уязвимости, а альтернативные прошивки для них появляются весьма редко.

Заключение

Жизнь в 21 веке уже слишком сильно завязана на электронные сервисы, поэтому взлом того же роутера по степени возможного нанесенного урона равносилен взлому квартиры, если не хуже. Однако, и взлом любого другого электронного устройства тоже может заметно повлиять на цифровую безопасность каждого отдельно взятого человека, и общества в целом. Именно поэтому важно, чтобы производители электроники и разработчики софта уделяли этому вопросу больше внимания, смещая фокус с эстетики и функционального наполнения на безопасность данных. Пока что для многих вендоров это либо не очевидно вовсе, либо не находится в первых позициях приоритетов. Будем надеяться, что ситуация в ближайшее время начнет меняться.

Приглашаю вас в комментарии – поделитесь своим отношением к цифровой безопасности. Используете ли биометрию для разблокировки смартфона? Меняете ли пароли регулярно? Используете ли один пароль на всех сайтах, или создаете уникальный для каждого сервиса? Статистика простых бытовых опросов показывает, что большинство просто не находит это важным, и лишь отдельные уникумы действительно «заморачиваются» на этот счет. Интересно было бы увидеть картинку среди наших активных читателей.

Год назад поставил и настроил KeePass (на компьютере и телефоне), вот это удобная штука. Раньше приходилось использовать общие пароли для некоторых не очень важных сайтов, теперь от этой практики отказался. Но без KeePass либо аналогичного сервиса это сделать непросто.

PS На сайте был хороший материал с полезным обсуждением в комментариях, многое оттуда почерпнул.

Да, особенно с его «автовводом», приятная вещь. На андроиде — с подменной клавиатурой — вообще друг параноика 🙂

Сейчас появились встроенные хранилки паролей: у гугла и у яндекса. Правда, не совсем ясно, как оно там хранится 🙂

Автоввод не сказать, что везде использую, но вообще, вещь нужная, в хозяйстве пригодится.:)

На самом деле, что-то такое был просто обязан выкатить именно гугл — мол, вот, смотрите, как должно выглядеть эталонное решение для безопасного хранения/генерирования паролей и иной важной информации: вот клиент для Андроида, вот для компа. А то сейчач именно как Вы сказали — что-то есть, но толком непонятно как работает и как хранится.

Хранится, вестимо, в облаке. В отличие от.

У яндекса — вообще в открытом доступе внутри браузера, заходи смотри. Ну, точнее, требует ввода пароля от учётки ПК, но на домашнем ПК вряд ли кто-то ставит пароль на учётку 🙁

Ну, скажем, KeePass создает зашифрованный файл, который можно по выбору поместить в любое облако. Кэш хранится на устройстве, как я понимаю, также в зашифрованном виде. Гугл хранит где-то у себя; доступ, по идее, также защищен аутентификацией, но менее удобен, я бы сказал.

Я так понимаю, в случае яндекса речь об обычном браузерном менеджере паролей? Это немного не то.

Использую похожие пароли, сложные по применяемым символам, но простые для запоминания. В случае, если не подходит один — меняем несколько символов — вуаля! — и вот мы уже вошли на сайт. Но вариантов огромное множество, как по длине, так и по символам.

Хороший способ. Но напрягает вспоминать все варианты ?

Да, согласен, возможно. Но я уже привык, мне не сложно. Да и личных кабинетов по возможности стараюсь не создавать.

>хакеры, находящиеся в беспроводной сети роутера, могли менять системные настройки

Тут есть одно НО.

Для начала, нужно попасть в эту беспроводную внутреннюю сеть!

А так да — «по умолчанию» из внутренней сети разрешен доступ к роутеру.

Напоминает популярный ролик на ютубе, о том как попасть на чужой роутер:

введите в адресной строке 192.168.1.1 и в качестве пары логинапароля «adminadmin».

))

Когда «мастера» интернет-провайдера ставили мне дома интернет, я попросил сообщить мне логин-пароль к админке ихнего роутера.

«вам зачем? вот — пароль на WiFi, вам достаточно»

Но потом сообщили.

«admin/admin»

Наблюдали, как я тут же влез и поменял и то и другое. Хихикали. «Боитесь, что вас взломают?»

no comments

Любопытно, ситуация когда-то доберется до точки принятия решения, как произошло с рекламой и остановкой приложений на Андроид, или сохранится — мне удобно и плевать что там происходит под капотом?

Ну о чем говорить, если, насколько я понимаю, большинство веб-камер использует сервера производителя для обмена трафиком. А значит, ваше видео хранится где-то там.

Подброшу еще тему про роботы-пылесосы. У них, как правило (или всегда?) локальный сервер тоже не замутишь и он все отправляет «туда». А есть модели, которые для реализации голосового управления слушают все происходящее в помещении. Навороченные строят карту уборки=карту вашего помещения. Новые дешевые модели от сяоми вместо лидара имеют камеру, т.е. тоже имеют возможность все хорошенько рассмотреть (правда только вверх :))))

В общем, как страшно жить 🙂

Мне всегда казалось удивительным цель IoT и IPv6 выпустить все устройства напрямую в глобальную сеть. Вредительство какое-то.

Ну как минимум можно как люди попривыкнут под предлогом безопасности удаленно отключать устройство по истечении срока службы.